AWS giới thiệu AWS Security Agent (preview), frontier agent giúp bảo mật ứng dụng của bạn một cách chủ động xuyên suốt toàn bộ vòng đời phát triển. Agent này thực hiện các đánh giá bảo mật ứng dụng tự động được tinh chỉnh theo yêu cầu của tổ chức, đồng thời cung cấp khả năng kiểm thử có ngữ cảnh theo yêu cầu. Bằng cách liên tục xác thực mức độ an toàn của ứng dụng từ giai đoạn thiết kế đến triển khai, AWS Security Agent giúp phát hiện và ngăn chặn lỗ hổng ngay từ sớm.

AWS Security Agent có khả năng hiểu ngữ cảnh toàn diện, nắm được thiết kế ứng dụng, mã nguồn và các yêu cầu bảo mật cụ thể của bạn. Agent liên tục quét để phát hiện vi phạm bảo mật và có thể chạy penetration test tức thì mà không cần đặt lịch trước.

Thành phần pentest sẽ tạo ra một kế hoạch tấn công tùy chỉnh dựa trên những gì nó học được từ yêu cầu bảo mật, tài liệu thiết kế và mã nguồn; đồng thời tự động điều chỉnh trong quá trình chạy dựa trên những gì nó phát hiện như endpoint, mã lỗi, trạng thái hay thông tin xác thực. Điều này cho phép phát hiện các lỗ hổng sâu và tinh vi hơn trước khi đưa vào sản xuất, giúp ứng dụng của bạn sẵn sàng triển khai mà không có rủi ro bất ngờ.

Giới thiệu AWS Security Agent

AWS Security Agent cung cấp 3 khả năng cốt lõi: Design Security Review, Code Security Review, và On-demand Penetration Testing. Design và code review sẽ kiểm tra các yêu cầu bảo mật tổ chức do bạn định nghĩa, trong khi penetration testing học ngữ cảnh ứng dụng từ mã nguồn và tài liệu để xác định lỗ hổng.

Để bắt đầu, hãy truy cập AWS Security Agent console. Trang chính của console sẽ hiển thị tổng quan về cách AWS Security Agent cung cấp đánh giá bảo mật liên tục xuyên suốt vòng đời phát triển.

Bắt đầu với AWS Security Agent

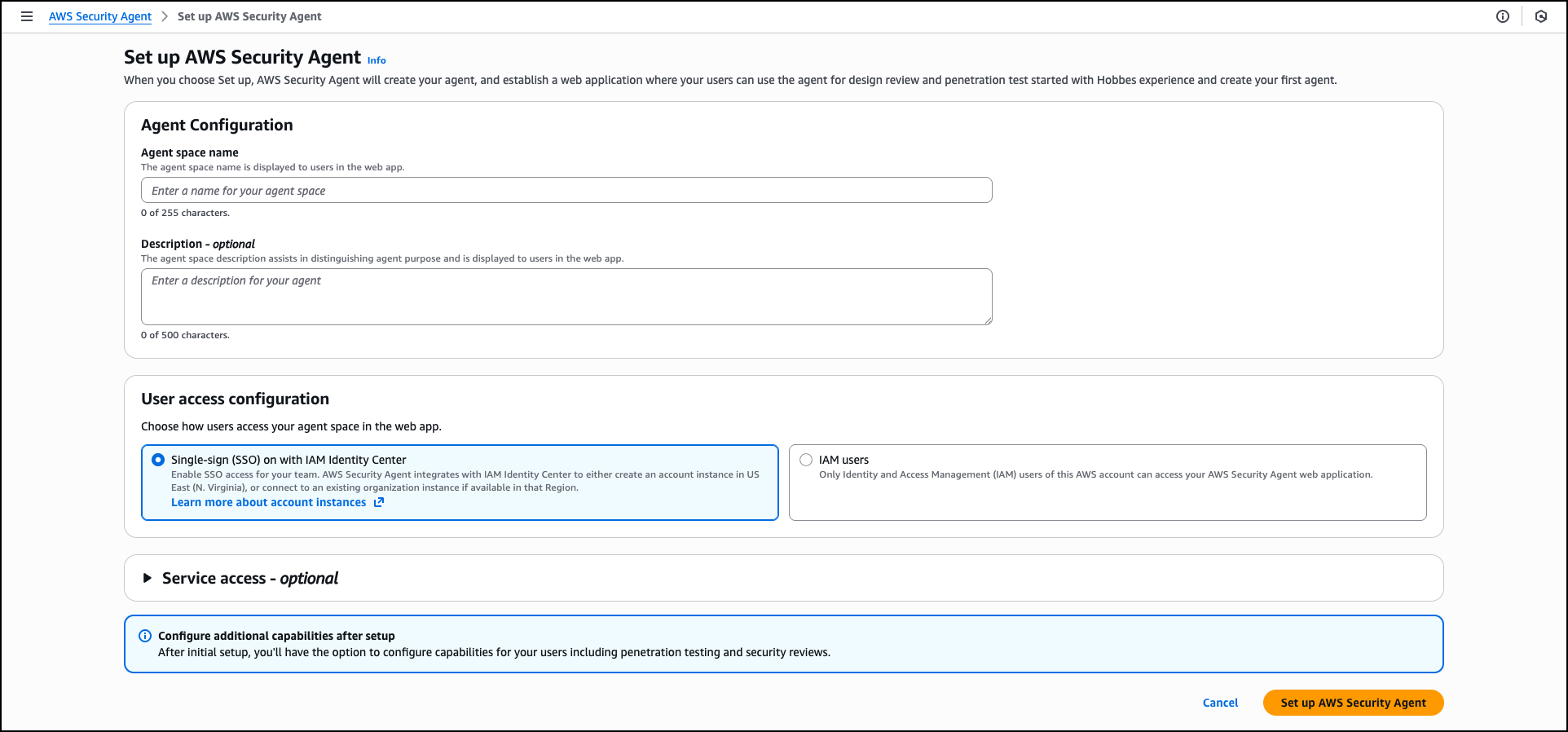

Get started with AWS Security Agent ở bên phải trang sẽ hướng dẫn bạn cấu hình ban đầu. Chọn Set up AWS Security Agent để tạo agent space đầu tiên và bắt đầu chạy các đánh giá bảo mật cho ứng dụng của bạn.

Hãy cung cấp tên Agent space để xác định agent mà bạn đang làm việc trong các phiên đánh giá bảo mật khác nhau. Agent space hoạt động như một “vùng làm việc” ở cấp tổ chức, đại diện cho một ứng dụng hoặc dự án riêng biệt mà bạn muốn bảo vệ. Mỗi agent space có phạm vi kiểm thử, cấu hình bảo mật và miền web ứng dụng riêng.

AWS khuyến nghị tạo một agent space cho mỗi ứng dụng hoặc dự án nhằm duy trì ranh giới rõ ràng và tổ chức đánh giá bảo mật một cách hiệu quả. Bạn cũng có thể thêm phần mô tả để cung cấp thêm bối cảnh về mục đích của agent space cho các quản trị viên khác.

Khi bạn tạo agent space đầu tiên trong AWS Management Console, AWS sẽ tự động tạo Security Agent Web Application. Đây là nơi người dùng thực hiện design review và penetration testing trong phạm vi mà quản trị viên đã thiết lập trong console. Khi làm việc, người dùng sẽ chọn agent space tương ứng để tiến hành các đánh giá thiết kế hoặc chạy kiểm thử.

Trong quá trình thiết lập, AWS Security Agent cung cấp hai tùy chọn quản lý quyền truy cập cho Security Agent Web Application:

- Single Sign-On (SSO) với IAM Identity Center – cho phép truy cập SSO toàn đội bằng cách tích hợp với AWS IAM Identity Center.

- IAM users – chỉ cho phép người dùng IAM của tài khoản AWS này truy cập trực tiếp qua console, phù hợp cho việc thiết lập nhanh hoặc khi không cần cấu hình SSO.

Khi bạn chọn tùy chọn SSO, AWS Security Agent sẽ tạo một IAM Identity Center instance để cung cấp cơ chế xác thực tập trung và quản lý người dùng cho các thành viên AppSec truy cập vào các tính năng như design review, code review và penetration testing thông qua Security Agent Web Application.

Phần cấu hình quyền cho phép bạn kiểm soát cách AWS Security Agent truy cập các dịch vụ AWS khác, API và tài khoản liên quan. Bạn có thể tạo một IAM role mặc định để agent sử dụng khi truy cập tài nguyên, hoặc chọn một role hiện có với permissions phù hợp.

Sau khi hoàn tất cấu hình ban đầu, chọn Set up AWS Security Agent để khởi tạo agent.

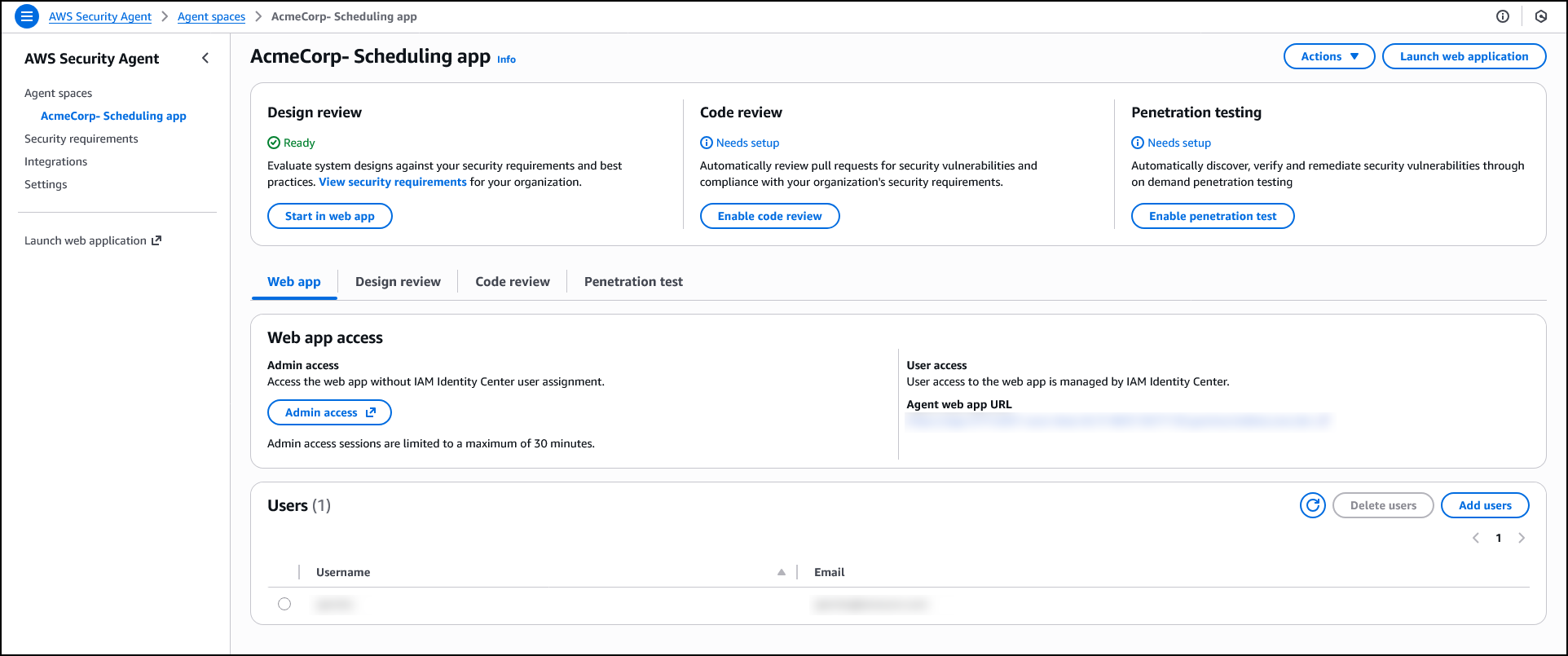

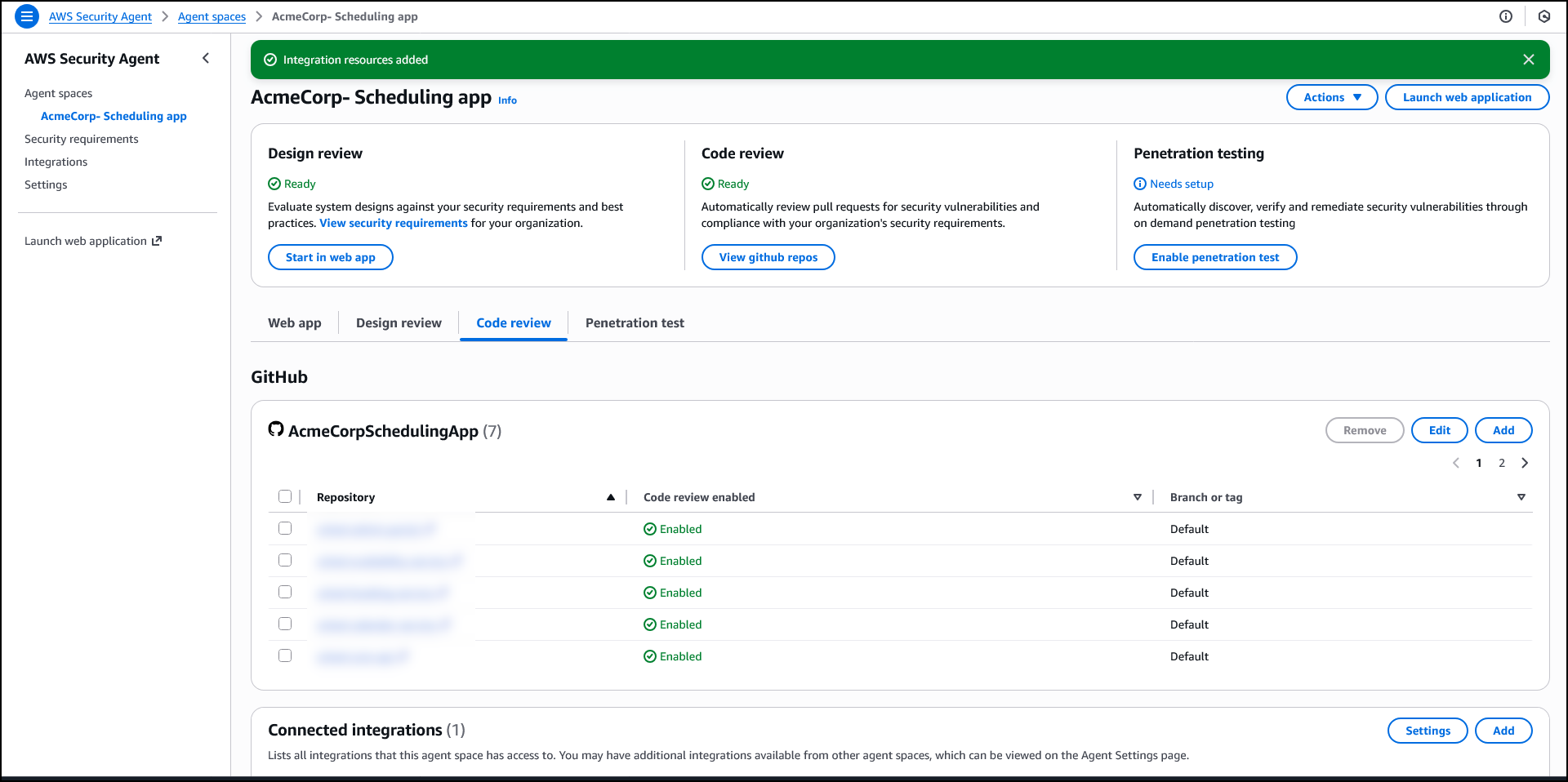

Sau khi tạo agent space, trang cấu hình agent sẽ hiển thị ba nhóm tính năng: Design review, Code review và Penetration testing

Mặc dù quá trình kiểm thử có thể hoạt động mà không cần quy chuẩn về bảo mật, nhưng nếu bạn dự định sử dụng design review hoặc code review, bạn cần cấu hình các security requirements sẽ được dùng để đánh giá. AWS Security Agent cung cấp các yêu cầu bảo mật do AWS quản lý, đồng thời bạn có thể tự định nghĩa thêm các yêu cầu tùy chỉnh theo nhu cầu tổ chức.

Bạn cũng có thể quản lý người dùng có quyền truy cập vào agent.

Quy chuẩn về bảo mật

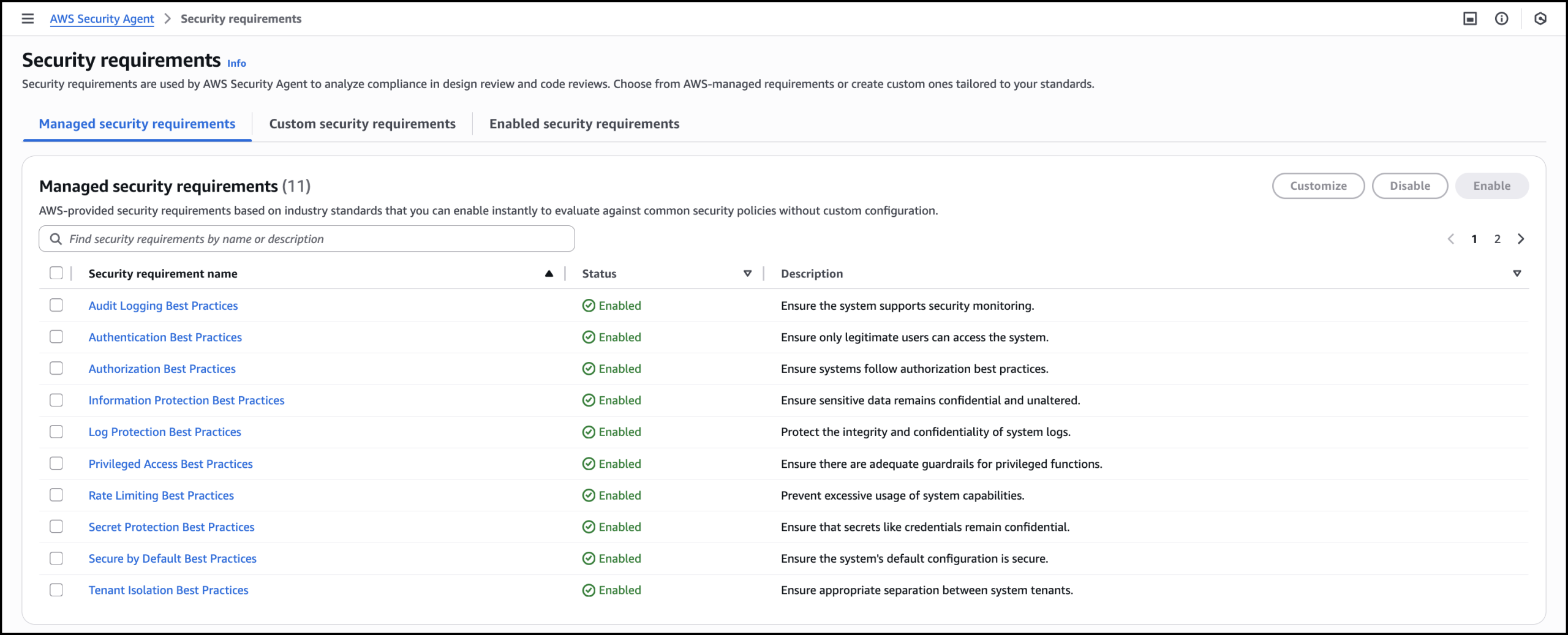

AWS Security Agent áp dụng các yêu cầu bảo mật do tổ chức định nghĩa nhằm đảm bảo ứng dụng tuân thủ chính sách và tiêu chuẩn nội bộ. Security requirements xác định những chính sách hoặc kiểm soát bảo mật mà ứng dụng phải đáp ứng trong cả giai đoạn design review và code review.

Để quản lý quy chuẩn bảo mật, hãy điều hướng đến mục Security requirements trong thanh điều hướng. Các yêu cầu này được chia sẻ trên tất cả agent space và áp dụng nhất quán cho cả design review và code review.

Các yêu cầu bảo mật quản lý được xây dựng dựa trên tiêu chuẩn ngành và best practices. Chúng sẵn sàng sử dụng, được AWS duy trì, và bạn có thể bật ngay mà không cần cấu hình bổ sung.

Khi tạo một yêu cầu bảo mật tùy chỉnh, bạn sẽ chỉ định tên của control và mô tả giải thích chính sách tương ứng.

Ví dụ, bạn có thể tạo một yêu cầu có tên Network Segmentation Strategy Defined, yêu cầu tài liệu thiết kế phải mô tả rõ chiến lược phân tách mạng, chia các thành phần workload thành những lớp logic dựa trên độ nhạy cảm dữ liệu.

Hoặc bạn có thể định nghĩa yêu cầu Short Session Timeouts for Privileged and PII Access nhằm quy định thời gian hết hạn phiên đăng nhập ngắn cho các truy cập đặc quyền hoặc dữ liệu nhạy cảm (PII).

Một ví dụ khác là Customer-Managed Encryption Keys Required, yêu cầu thiết kế phải chỉ định sử dụng khóa mã hóa do khách hàng quản lý thông qua AWS Key Management Service (AWS KMS) thay vì khóa do AWS quản lý khi mã hóa dữ liệu nhạy cảm ở trạng thái lưu trữ. AWS Security Agent sẽ đánh giá cả tài liệu thiết kế và mã nguồn dựa trên các yêu cầu đã bật này, từ đó xác định các vi phạm chính sách.

Design security review

Tính năng design review phân tích các tài liệu kiến trúc và đặc tả sản phẩm để xác định rủi ro bảo mật từ trước khi code được viết. Các đội bảo mật ứng dụng có thể tải lên tài liệu thiết kế thông qua AWS Security Agent console hoặc thu thập chúng từ S3 và các dịch vụ được kết nối khác. AWS Security Agent đánh giá mức độ tuân thủ các yêu cầu bảo mật của tổ chức và đưa ra hướng dẫn khắc phục.

Trước khi tiến hành design review, bạn cần đảm bảo đã cấu hình tập quy chuẩn bảo mật mà AWS Security Agent sẽ kiểm tra. Bạn có thể bắt đầu với các yêu cầu bảo mật do AWS quản lý hoặc tự định nghĩa những yêu cầu tùy chỉnh phù hợp với tổ chức, như đã nêu trong phần Security requirements.

Để bắt đầu Design review, chọn Admin access trong mục Web app access để truy cập giao diện web. Sau khi đăng nhập, chọn Create design review, nhập tên review để xác định phiên đánh giá—chẳng hạn khi bạn đánh giá một tính năng mới mở rộng ứng dụng—và tải lên tối đa năm tập tin thiết kế. Chọn Start design review để bắt đầu quá trình đánh giá theo các security requirements đã bật.

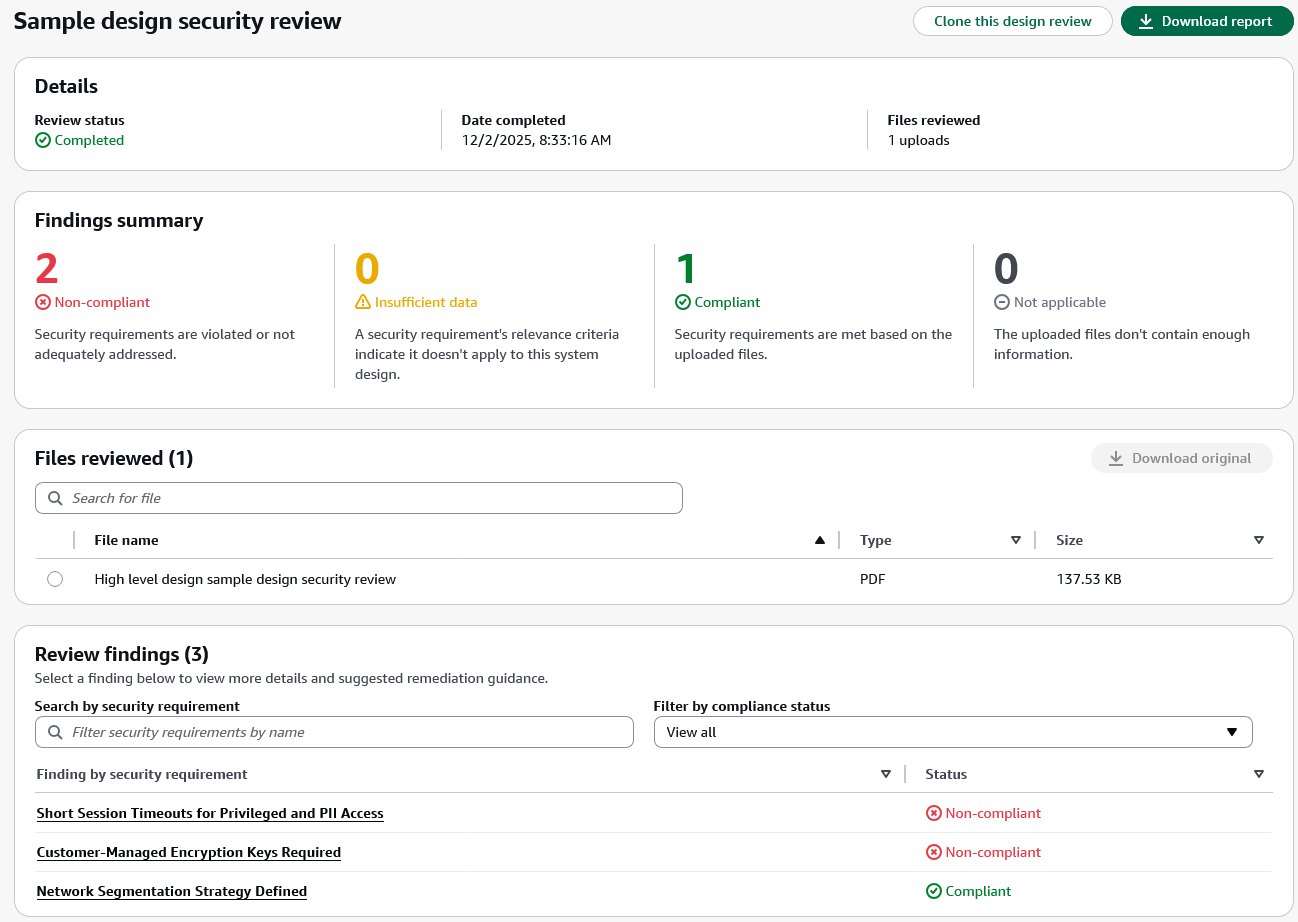

Sau khi hoàn tất, trang chi tiết của review sẽ hiển thị trạng thái, thời điểm hoàn thành và các tệp đã được xem xét trong phần Details. Mục Findings summary hiển thị số lượng phát hiện phân loại theo bốn trạng thái tuân thủ:

- Non-compliant – Thiết kế vi phạm hoặc không đáp ứng đầy đủ yêu cầu bảo mật

- Insufficient data – Tài liệu tải lên không đủ thông tin để xác định mức độ tuân thủ

- Compliant – Thiết kế đáp ứng yêu cầu bảo mật dựa trên tài liệu đã cung cấp

- Not applicable – Yêu cầu bảo mật không liên quan đến hệ thống đang đánh giá

Mục Findings summary giúp bạn nhanh chóng xác định những yêu cầu bảo mật cần được xem xét lại. Những phát hiện Non-compliant yêu cầu cập nhật tài liệu thiết kế, trong khi Insufficient data cho thấy cần bổ sung thông tin để AWS Security Agent có thể đánh giá chính xác.

Phần Files reviewed hiển thị toàn bộ tài liệu đã tải lên với tùy chọn tìm kiếm và tải xuống bản gốc.

Mục Review findings liệt kê từng security requirement đã được đánh giá cùng trạng thái tuân thủ tương ứng.

Khi chọn một phát hiện cụ thể, AWS Security Agent sẽ hiển thị phần giải thích chi tiết về trạng thái tuân thủ và đề xuất hướng khắc phục. Phân tích theo ngữ cảnh này giúp bạn hiểu rõ các vấn đề bảo mật liên quan đến thiết kế của ứng dụng, thay vì chỉ đưa ra những khuyến nghị chung chung.

Với các phát hiện non-compliant, bạn có thể chỉnh sửa tài liệu và tạo một phiên review mới để xác thực lại. Ngoài ra, bạn có thể chọn Clone this design review để tạo một lần đánh giá mới dựa trên cấu hình hiện tại hoặc chọn Download report để xuất báo cáo đầy đủ chia sẻ cho nhóm.

Sau khi xác thực thiết kế của ứng dụng đã đáp ứng yêu cầu bảo mật của tổ chức, bước tiếp theo là áp dụng các yêu cầu tương tự vào quá trình viết code.

Code security review

Tính năng code review phân tích các pull request trong GitHub để phát hiện lỗ hổng bảo mật và vi phạm chính sách nội bộ. AWS Security Agent có khả năng nhận diện các lỗ hổng phổ biến thuộc OWASP Top Ten như SQL injection, cross-site scripting, hoặc thiếu xác thực đầu vào.

Đồng thời, nó cũng áp dụng các security requirements giống như trong design review để đảm bảo mã nguồn tuân thủ đầy đủ chính sách tổ chức chứ không chỉ dừng ở các lỗ hổng thông thường.

Khi ứng dụng của bạn đưa lên mã nguồn mới, AWS Security Agent tự động kiểm tra sự tuân thủ với các yêu cầu bảo mật của tổ chức.

Ví dụ, nếu tổ chức yêu cầu log audit chỉ được lưu trong 90 ngày, AWS Security Agent sẽ phát hiện khi mã thiết lập thời gian lưu là 365 ngày và để lại bình luận vào pull request với chi tiết vi phạm.

Điều này giúp phát hiện các vi phạm chính sách mà những công cụ bảo mật truyền thống dễ bỏ qua vì mã nguồn vẫn hoạt động bình thường.

Để bật code review, chọn Enable code review trong trang cấu hình agent và kết nối các repository GitHub của bạn. Bạn có thể bật review cho từng repo cụ thể hoặc chỉ kết nối repo để sử dụng làm dữ liệu ngữ cảnh cho penetration testing.

On-demand penetration testing

Tính năng kiểm thử xâm nhập theo yêu cầu thực hiện các bài kiểm thử bảo mật chuyên sâu nhằm phát hiện và xác thực lỗ hổng thông qua những chuỗi tấn công nhiều bước.

AWS Security Agent tự động khám phá bề mặt tấn công của ứng dụng bằng cách thực hiện reconnaissance và liệt kê endpoint, sau đó triển khai các agent chuyên biệt để kiểm thử bảo mật trên 13 nhóm rủi ro, bao gồm xác thực, phân quyền, và các dạng injection.

Khi được cung cấp mã nguồn, tài liệu API và tài liệu nghiệp vụ, AWS Security Agent xây dựng ngữ cảnh sâu hơn về kiến trúc và logic nghiệp vụ của ứng dụng để tạo ra các kịch bản tấn công hiệu quả hơn.

Bộ công cụ này điều chỉnh chiến lược dựa trên phản hồi của ứng dụng và những thông tin mới phát hiện trong quá trình kiểm thử.

AWS Security Agent kiểm thử ứng dụng web và API dựa theo các nhóm lỗ hổng thuộc OWASP Top Ten, giúp phát hiện những lỗ hổng mà static analysis không thể nhận ra. Ví dụ, trong khi các công cụ DAST tìm kiếm các payload SSTI đơn giản, AWS Security Agent có thể kết hợp tấn công SSTI với kỹ thuật ép lỗi và phân tích thông báo debug để khai thác những lỗ hổng phức tạp hơn.

Các đội bảo mật ứng dụng có thể định nghĩa phạm vi kiểm thử giống như khi giao bài cho một pentester con người, bao gồm URL mục tiêu, phương thức đăng nhập, mô hình đe dọa và tài liệu đi kèm.

Từ đó, AWS Security Agent xây dựng ngữ cảnh và tự động thực thi các chuỗi tấn công tinh vi để phát hiện và xác thực lỗ hổng. Việc này giúp biến pentest từ quy trình thủ công theo chu kỳ thành hoạt động bảo mật liên tục, giảm đáng kể nguy cơ bị tấn công.

Để bật tính năng này, chọn Enable penetration test trong trang cấu hình agent và cấu hình domain mục tiêu, thiết lập VPC cho endpoint riêng tư, thông tin xác thực, cùng các nguồn ngữ cảnh bổ sung như GitHub hoặc S3. Bạn cần xác minh quyền sở hữu domain trước khi chạy bài kiểm thử.

Sau khi kích hoạt, bạn có thể tạo và chạy các bài kiểm thử thông qua Security Agent Web Application.

Sau mỗi lần chạy, trang chi tiết hiển thị tổng quan quá trình kiểm thử và kết quả phát hiện. Bạn có thể chạy lại hoặc thay đổi cấu hình tại đây.

Trang cũng hiển thị thời gian bắt đầu, trạng thái, thời lượng và tóm tắt lỗ hổng phân loại theo mức độ nghiêm trọng, cùng lịch sử các lần chạy trước đó.

Mỗi lần kiểm thử cung cấp ba tab thông tin:

- Penetration test run overview – hiển thị tổng quan quá trình chạy

- Penetration test logs – liệt kê toàn bộ thao tác kiểm thử, phản hồi ứng dụng và cơ sở reasoning

- Findings – hiển thị các lỗ hổng, mô tả chi tiết, logic tấn công, bước tái tạo, tác động và hướng khắc phục

Để bắt đầu, hãy truy cập AWS Security Agent console và tạo agent đầu tiên của bạn để tự động hóa design review, code review và penetration testing xuyên suốt lifecycle phát triển. Trong giai đoạn preview, AWS Security Agent miễn phí. AWS Security Agent hiện có mặt tại khu vực US East (N. Virginia).

Theo dõi blog của OSAM để cập nhật các thông tin công nghệ mới nhất từ AWS!