Kể từ khi ra mắt, Amazon Inspector đã giúp khách hàng tự động hóa việc quản lý lỗ hổng cho khối lượng công việc đang chạy của họ trên Amazon Elastic Compute Cloud (Amazon EC2) , khối lượng công việc container và các chức năng AWS Lambda . Amazon đang tiến thêm một bước vào bảo mật chủ động hơn với phần bổ sung mới nhất cho Amazon Inspector: Khả năng bảo mật mã. Bằng cách sử dụng tính năng mới mạnh mẽ này, khách hàng có thể có được cái nhìn chủ động về tình trạng bảo mật của mã của mình. Với tích hợp gốc với các trình quản lý mã nguồn (SCM) như GitHub và GitLab, Amazon Inspector giúp bạn xác định và ưu tiên các lỗ hổng bảo mật và cấu hình sai trên toàn bộ mã nguồn ứng dụng, các phần phụ thuộc và cơ sở hạ tầng dưới dạng mã (IaC).

Ngay cả khi khách hàng không thực hiện bất kỳ thay đổi nào đối với mã của mình, vẫn có thể có lỗ hổng trong các thư viện mà mã đó phụ thuộc, tạo ra rủi ro cho doanh nghiệp và người dùng sản phẩm của doanh nghiệp. Bằng cách quét các kho lưu trữ, có thể liên tục theo dõi tính bảo mật của mã và các phần phụ thuộc của mã. Với Amazon Inspector, khách hàng có thể xác định các biện pháp kiểm soát bảo mật nhất quán trong suốt vòng đời phát triển phần mềm của mình, do đó, nhóm bảo mật và phát triển có thể hợp tác hiệu quả trong khi giảm rủi ro và chi phí khắc phục.

Tích hợp liền mạch với GitHub & GitLab

Tính năng mới cho phép Amazon Inspector tích hợp trực tiếp với các nền tảng quản lý mã nguồn phổ biến như GitHub và GitLab, giúp quy trình bảo mật trở nên liền mạch hơn với luồng công việc của lập trình viên. Cụ thể:

- Hệ thống tự động quét mã nguồn, thư viện phụ thuộc và mã hạ tầng (IaC) khi code được push, pull, chạy CI/CD pipeline hoặc vào thời gian định kỳ.

- Thông báo và hướng dẫn xử lý lỗ hổng sẽ hiển thị ngay trong giao diện của kho mã hoặc trên bảng điều khiển Inspector, giúp nhóm phát triển ưu tiên các vấn đề quan trọng.

Bộ ba năng lực chính của Amazon Inspector cho mã nguồn

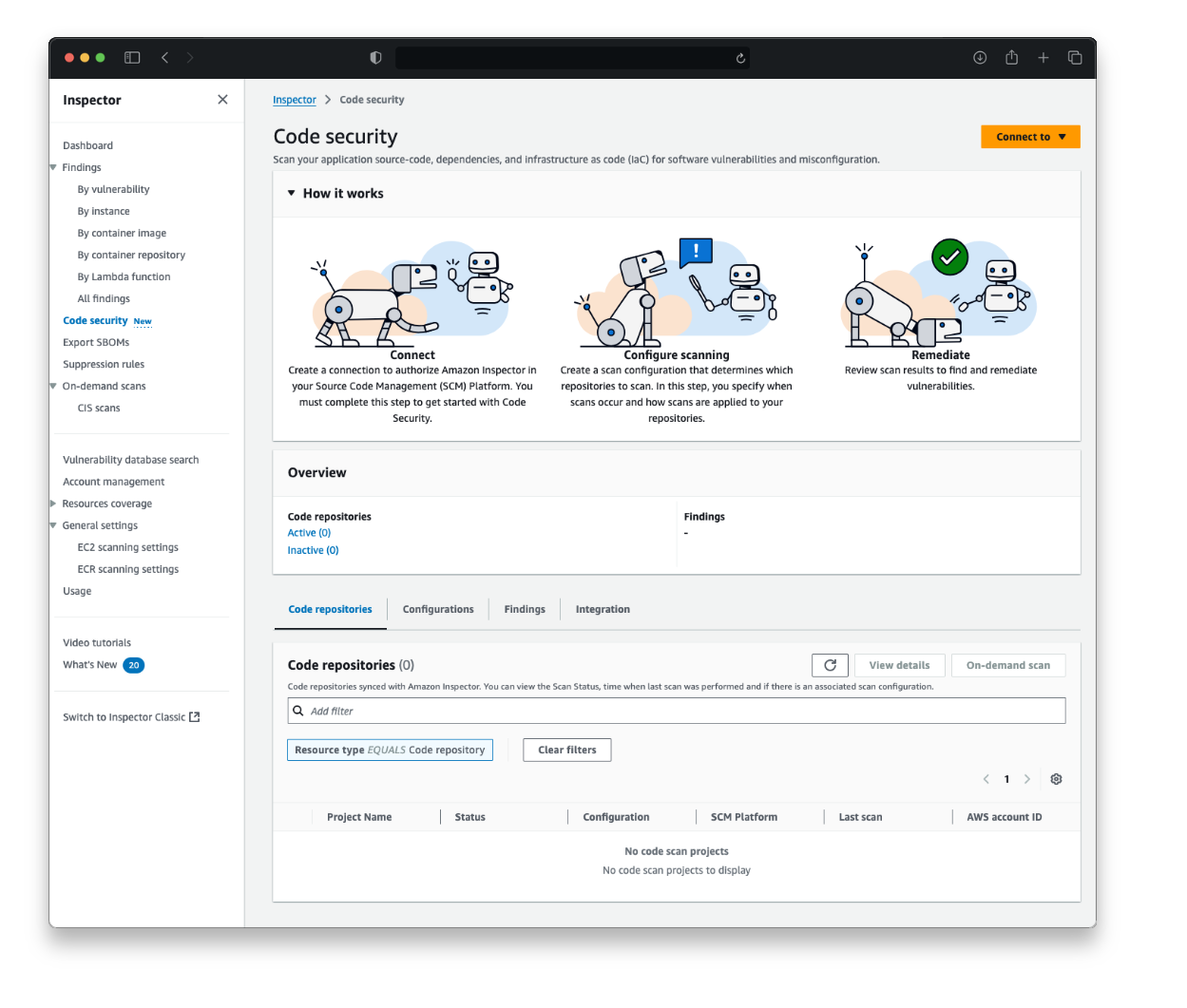

Hình 1: Trang đích bảo mật mã cho Amazon Inspector

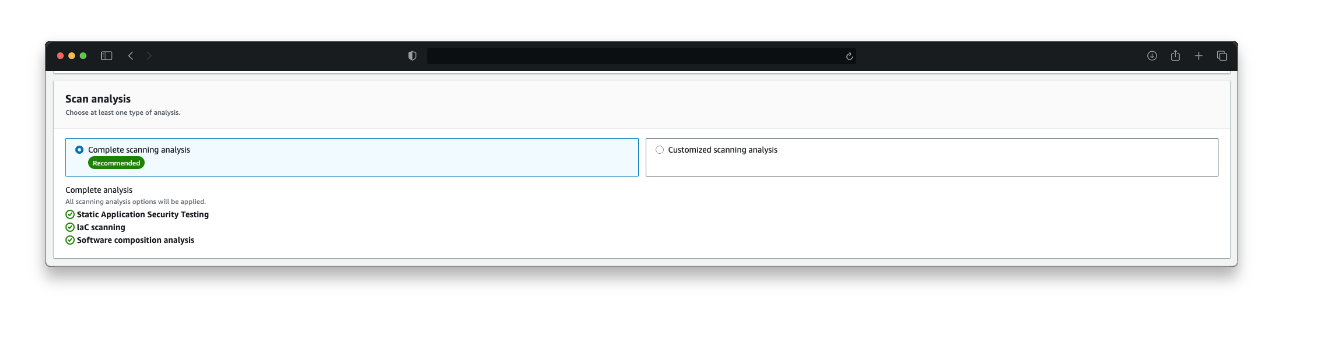

🔎 Phân tích bảo mật ứng dụng tĩnh (SAST)

- Tự động rà soát mã nguồn để phát hiện các đoạn mã nguy hiểm như thông tin nhạy cảm hardcoded, lỗi XSS, injection, v.v.

- Hỗ trợ nhiều ngôn ngữ như JavaScript, Python, C#, Bash…

🧱 Phân tích thành phần phần mềm (SCA)

- Kiểm tra các thư viện và phụ thuộc từ bên thứ ba để phát hiện các lỗ hổng đã công bố.

- Tương thích với nhiều hệ sinh thái như NPM, PyPI, Cargo…

🏗 Quét Infrastructure as Code (IaC)

- Phát hiện cấu hình sai hoặc điểm yếu bảo mật trong các file hạ tầng như Terraform, CloudFormation…

Hình 2: Cấu hình phân tích quét của Amazon Inspector hiển thị các loại quét SAST, IaC và SCA

Để biết danh sách mới nhất về các ngôn ngữ lập trình được hỗ trợ trên các khả năng bảo mật mã của Amazon Inspector, hãy xem tài liệu trực tuyến .

Mở rộng bảo mật toàn diện từ hạ tầng đến ứng dụng

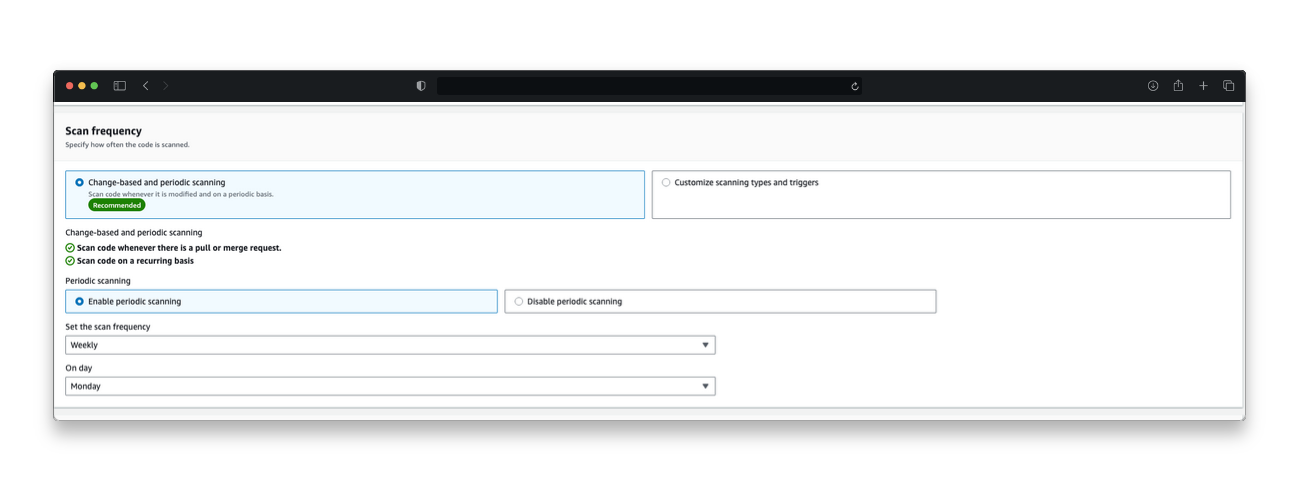

Amazon Inspector cho phép bạn chọn loại quét nào để chạy trên các kho lưu trữ nào (như thể hiện trong Hình 3). Bạn có thể bắt đầu quét dựa trên bất kỳ mục nào sau đây:

- Theo yêu cầu: Khởi tạo quét ngay lập tức kho lưu trữ đã chọn

- Dựa trên thay đổi: Khởi tạo quét khi đẩy lên nhánh chính hoặc khi yêu cầu kéo hoặc yêu cầu hợp nhất

- Lên lịch: Bắt đầu quét hàng tuần hoặc hàng tháng

Amazon Inspector tích hợp các phát hiện bảo mật mã vào một bảng điều khiển hợp nhất mà khách hàng có thể sử dụng để quản lý và thực thi các chính sách quét trên khắp các kho lưu trữ bằng cách sử dụng các cấu hình quét có thể tùy chỉnh. Là một phần của quy trình làm việc tích hợp với nền tảng SCM, và có thể thiết lập cấu hình quét mặc định có thể áp dụng cho các kho lưu trữ hiện có hoặc mới. Ngoài ra, bạn cũng có tùy chọn tạo các cấu hình quét tùy chỉnh phù hợp với các kho lưu trữ hiện có cụ thể thông qua các thẻ bao gồm.

Sau khi quét theo lịch trình hoặc theo sự kiện thành công, Amazon Inspector tạo ra các phát hiện chi tiết xác định các dòng mã cụ thể trong kho lưu trữ, bao gồm ID cam kết và vị trí tệp nơi phát hiện ra lỗ hổng. Amazon Inspector trao quyền cho nhóm bảo mật của khách hàng với chức năng lọc tùy chỉnh thông qua các quy tắc ngăn chặn thông minh. Bằng cách sử dụng các tùy chọn này, bạn có thể điều chỉnh chế độ xem bảo mật của mình để phù hợp với các ưu tiên riêng của tổ chức, hiển thị chính xác những gì quan trọng nhất đối với nhóm của bạn trong khi vẫn bảo toàn dữ liệu phát hiện để báo cáo và kiểm tra. Thông qua tích hợp Amazon EventBridge gốc , những phát hiện bảo mật chi tiết này có thể được tự động định tuyến vào các quy trình bảo mật hiện có, cho phép cảnh báo và khả năng phản hồi.

Hình 3: Tổng quan về cấu hình quét

Tính năng kiểm tra mã nguồn giúp mở rộng phạm vi kiểm soát lỗ hổng của Amazon Inspector, bổ sung cho các khả năng sẵn có như:

- Quét máy chủ Amazon EC2

- Kiểm tra container trên Amazon ECR

- Phân tích bảo mật cho hàm AWS Lambda

Qua đó, Amazon Inspector trở thành một giải pháp toàn diện giúp doanh nghiệp giám sát và quản lý rủi ro bảo mật từ tầng hạ tầng đến tầng ứng dụng.

Trải nghiệm tích hợp dễ dàng – tối ưu hiệu quả bảo mật

✅ Thiết lập nhanh chóng – Có thể cài đặt trực tiếp từ GitHub Marketplace hoặc kết nối GitLab bằng token cá nhân.

✅ Phản hồi tức thì – Cảnh báo bảo mật được hiển thị ngay trong pull/merge request, giúp lập trình viên xử lý lỗ hổng mà không gián đoạn công việc.

✅ Tổng quan tập trung – Đội ngũ bảo mật có thể theo dõi và quản lý tất cả cảnh báo trong toàn tổ chức từ một bảng điều khiển duy nhất.

Khu Vực Triển Khai: Tính năng quét mã nguồn của Amazon Inspector hiện đã có mặt tại 10 khu vực AWS lớn, bao gồm: US East (N. Virginia, Ohio), US West (Oregon), Asia Pacific (Sydney, Tokyo, Singapore), Europe (Frankfurt, Ireland, London, Stockholm)

Tìm hiểu thêm về OSAM: